|

| Компьютерный форум OSzone.net » Информационная безопасность » Защита компьютерных систем » Утилиты - Anti-WINLOCK - зашита от sms вымогателей |

|

|

Утилиты - Anti-WINLOCK - зашита от sms вымогателей

|

|

Новый участник Сообщения: 9 |

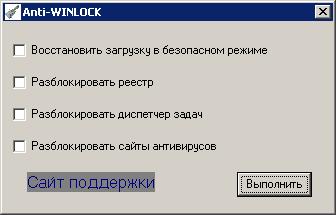

Anti-WINLOCK  Anti-WINLOCK for WinXP - основное назначение программы - это защита компьютера от заражения так называемыми троянскими программами (вирусами) Winlock. Особенности программы - защита от trojan.winlock, защита режима безопасной загрузки (автоматическое восстановление режима безопасной загрузки ), разблокировка реестра, антивирусных сайтов и диспетчера задач Сайт поддержки Текущая версия программы: * 1.0.3.7 Системные требования: * Windows XP *Особая благодарность Drongo за помощь  Загрузка: с офсайта Anti-WINLOCK-XP.rar с сайта oszone.net Как работать с утилитой 1. на чистом компе установлена эта утилита 2. появилось окно вируса 3 Нажимаем кнопку "повер" на системнике ... компьютер выключиться 4. включаем компьютер в нормальном режиме 4.1 окно исчезло - все хорошо... обновляем свой антивирь и т.д. ... 4.2 окно не исчезло - нажимаем опять "повер" - и грузимся в безопаснике - далее стандартные действия по чистке автозагрузки в реестре - только если он заблокирован нужно будет запустить графическую оболочку утилиты для разблокировки т/о участия пользователя требуется только в 2-х случаях - для 4.2 и удаления последствий 4.1 Использование графической оболочки (окна) нужно только при устранении блокировки реестра, сайтов антивирусов, диспетчера задач в остальных случаях ни чего запускать не нужно |

|

|

Отправлено: 17:59, 02-09-2010 |

Железных Дел Мастер Сообщения: 24556

|

Профиль | Сайт | Отправить PM | Цитировать sexi_65, а если инициализация идет посредством библиотек? И как к подобной деятельности программы отнесется собсно антивирус? Чай, эт мы знаем, что программа полезная, а действия - весьма подозрительные)

|

|

------- Отправлено: 00:27, 04-09-2010 | #11 |

|

Новый участник Сообщения: 9

|

Профиль | Отправить PM | Цитировать Цитата ispolin:

с логом тоже думал (только типа отката на случай заражения ... но в реализации довольно трудоемко) в принципе можно... есть некоторые аспекты, продумать нужно ... сейчас особо времени нет ... ShaddyR, нормально должен отнестись ... если каким-то чудом сигнатуры совпадут тогда и думать буду что делать... Drongo, спасибо за поддержку в следующих предположительно будет (зависит от времени): - как предложил ispolin, логирование - в оболочку добавить возможность просмотра/редактирования основных ключей загрузки - отключение всех процессов кроме основных |

|

|

Отправлено: 04:59, 04-09-2010 | #12 |

Железных Дел Мастер Сообщения: 24556

|

Профиль | Сайт | Отправить PM | Цитировать Цитата sexi_65:

|

|

|

------- Отправлено: 12:56, 04-09-2010 | #13 |

|

Новый участник Сообщения: 9

|

Профиль | Отправить PM | Цитировать ShaddyR, знаю ... нод и реагировал ... пришлось обойти... при возникновении конфликтов с другими буду как-нибудь выходить из ситуации

|

|

Отправлено: 00:46, 05-09-2010 | #14 |

|

Старожил Сообщения: 295

|

Профиль | Отправить PM | Цитировать Здравствуйте, уважаемые коллеги.

Прошу прощения, если вопрос, который мне хотелось бы поднять, уже где-то обсуждался - мне это обнаружить не удалось. Если это было - прошу закрыть или стереть эту тему. Так вот. Сейчас есть очень много всякой заразы, прописывающейся в автозапуск в самых разных участках реестра. Мне неоднократно приходилось попадать в ситуации, когда я, имея под рукой только BartPE с удалённым редактором реестра, вручную выискивал и правил ветки реестра заражённого компа. Этих мест в реестре предостаточно. Одно из мест в реестре описано в прикреплённой теме. http://forum.oszone.net/thread-148188.html Сегодня благодаря сообщению в этой теме мне довелось отыскать новый винлок, не распознанный каспером и DrWeb. Я процитирую кусок этого сообщения. Цитата:

Так вот. Моё предложение - если это возможно технически, собрать в одном сообщении если не все, то хотя бы почти все возможные места прописывания троянцев в реестре с указанием нормальных значений изменённых параметров. Это может очень помочь многим коллегам, занимающимся лечением компов. С уважением, Сергей Любезный |

|

|

Отправлено: 22:22, 08-11-2010 | #15 |

|

(*.*) Сообщения: 36499

|

Профиль | Сайт | Отправить PM | Цитировать Любезный, Автозагрузка в Windows 7 и Autoruns скачайте.

|

|

------- Отправлено: 02:01, 09-11-2010 | #16 |

Ветеран Сообщения: 3722

|

Профиль | Отправить PM | Цитировать Цитата Любезный:

Сколько раз говоришь не работайте под Админом, так все равно не слушают, а в результате еще и денег умудрились отправить. |

|

|

------- Отправлено: 10:40, 09-11-2010 | #17 |

|

Будем жить, Маэстро... Сообщения: 6694

|

Профиль | Сайт | Отправить PM | Цитировать |

|

------- Последний раз редактировалось Drongo, 29-06-2011 в 12:16. Причина: Спасибо DmB89 за уточнение... Отправлено: 14:40, 09-11-2010 | #18 |

|

Ветеран Сообщения: 1666

|

Профиль | Отправить PM | Цитировать Цитата Любезный:

|

|

|

Отправлено: 19:49, 09-11-2010 | #19 |

|

Старожил Сообщения: 295

|

Профиль | Отправить PM | Цитировать Коллеги, спасибо за участие.

Итак, на текущий момент наш список мест поиска заразы выглядит так. 1. Каталоги автозагрузки - общие и пользовательские. Особенно тщательно следует проверять ярлыки автозапуска, чтобы убедиться - они открывают нужную программу. 2. Реестр: Локальная автозагрузка: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run Пользовательская автозагрузка (в ней бывает относительно редко): HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run В них смотрим содержимое на предмет подозрительных файлов. Раздел инициализации и входа в систему: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon Вот основные места в этом разделе: 1. Параметр: Shell В норме: Explorer.exe 2. Параметр: Userinit В норме: {Windir}\System32\userinit.exe, 3. Параметр: AppInit_Dlls В норме такой параметр отсутствует. Раздел работы с exe-файлами: HKEY_CLASSES_ROOT\exefile\shell Его подразделы open\command и runas\command в норме имеют значения: "%1" %* (между закрывающей кавычкой и % - пробел) Статью про автозапуск пока прочёл не до конца, потому список буду дополнять. Коллеги, прошу вас тоже дополнять. Цитата:

Не все. Знаю по опыту. Не все. Знаю по опыту. |

|

|

Отправлено: 19:53, 09-11-2010 | #20 |

|

|

Участник сейчас на форуме |

|

Участник вне форума |

|

Автор темы |

|

Сообщение прикреплено |

| |||||

| Название темы | Автор | Информация о форуме | Ответов | Последнее сообщение | |

| Разблокировка WinLock (SMS-вымогатель,смс-вымогатель,порнобаннер) | ispolin | Лечение систем от вредоносных программ | 6 | 17-05-2011 20:57 | |

| [решено] Anti-WINLOCK 1.0.2.6 | sexi_65 | Лечение систем от вредоносных программ | 2 | 02-09-2010 18:01 | |

| WinLock (SMS-вымогатель) | Budeniy | Лечение систем от вредоносных программ | 17 | 27-02-2010 15:09 | |

| Вопрос - Какие OS Windows подвержены атакам SMS-вымогателей? | Artem911 | Защита компьютерных систем | 5 | 27-01-2010 17:35 | |

| зашита от сниффера | rovdy | Сетевые технологии | 1 | 01-12-2005 13:58 | |

|